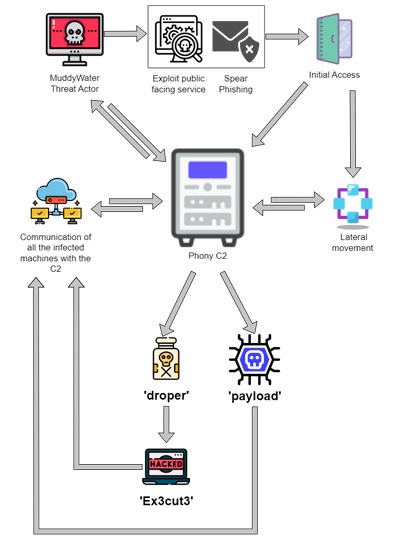

سمیه مهدوی پیام – بنا به ادعای یک موسسه تحقیقاتی اسرائیلی، گروه مودیواتر (MuddyWater)، یک گروه تحت حمایت دولتی ایران، به فناوری command-and-control (C2) که قبلا دیده نشده، به نام PhonyC2 دست یافته که از سال 2021 استفاده شده است.

شرکت امنیت سایبری Deep Instinct در گزارشی که با وبسایت The Hacker News به اشتراک گذاشته شده، اعلام کرد که شواهد نشان میدهد این فناوری به عنوان اهرم فشار، نفوذ و توسعهیافته، به طور فعالانه در حمله فوریه 2023 به Technion مورد استفاده قرار گرفته است. علاوه بر این، لینکهای اضافی بین برنامه مبتنی بر پایتون 3 و سایر حملات انجامشده توسط مودیواتر از جمله بهرهبرداری مداوم از سرورهای PaperCut، کشف شده است.

سایمون کنین، یک محقق امنیتی گفت: این برنامه، از نظر ساختاری و عملکردی شبیه به MuddyC3، چارچوب قبلی C2 سفارشی مودیواتر است که در پایتون 2 نوشته شده بود. این گروه، به طور مداوم چارچوب PhonyC2 را بهروز و آپدیت میکند وTTP ها را برای جلوگیری از شناسایی تغییر میدهد.

به ادعای این شرکت امنیت سایبری اسرائیلی، گروه مودیواتر که با نام Mango Sandstorm و قبلا با نام مرکوری (Mercury) شناخته میشد، یک گروه جاسوسی سایبری است که حداقل از سال 2017 با نهادهای امنیتی ایران هماهنگی دارد.

این ادعاها تقریبا سه ماه پس از آن حاصل شد که مایکروسافت، عامل تهدید را برای انجام حملات مخرب به محیطهای هیبریدی متهم و در عین حال، از یک خوشه مرتبط با نام Storm-1084 و نام مستعار DEV-1084 یا DarkBit)) برای شناسایی، تداوم، استمرار و حرکت جانبی، درخواست همکاری کرد.

همچنین شرکت امنیت سایبری فرانسوی سکویا (Sekoia) در بررسی اجمالی حملات سایبری تحت حمایت دولت ایران ادعا کرد: «ایران، عملیات سایبری را با هدف جمعآوری اطلاعات برای اهداف استراتژیک انجام میدهد. این حملات، اساسا کشورهای همسایه، بهویژه رقبای ژئوپلیتیکی ایران مانند اسرائیل، عربستان سعودی و کشورهای خلیج فارس را هدف قرار میدهد و تمرکز مداوم همه عملیاتها، بر این موضوعات از سال 2011 مشاهده شده است.»

در این رابطه، زنجیرههای حمله سازماندهیشده توسط این گروه، مانند سایر مجموعههای نفوذ ایراننکس (Irannexus i)، از سرورهای آسیبپذیر عمومی و مهندسی اجتماعی، به عنوان نقاط دسترسی اولیه برای نقض اهداف موردنظر استفاده میکنند.

نشریه Recorded Future نیز سال گذشته اعلام کرد: «این زنجیرههای حمله، شامل استفاده از دستنشاندههای پرجاذبه، فریب از طریق فرصتهای شغلی احتمالی، درخواست توسط روزنامهنگاران و ظاهر شدن به عنوان کارشناسان اتاق فکر در قسمت نظرات یا کامنتهاست. استفاده از مهندسی اجتماعی، یکی از مولفههای اصلی تجارت APT ایران، هنگام درگیر شدن در عملیات اطلاعاتی و جاسوسی سایبری است.»

شرکت امنیت سایبری اسرائیلی Deep Instinct، چارچوب PhonyC2 را در آوریل 2023 روی سروری کشف کرده که مربوط به زیرساختهای گستردهتری است که توسط گروه مودیواتر در حمله به Technion در اوایل سال جاری مورد استفاده قرار گرفته است. بر این اساس، سرور میزبان Ligolo، یک ابزار اصلی تونلسازی معکوس است که توسط عامل تهدید استفاده میشود.

این اتصال از نامهای مصنوعی «C:\programdata\db.sqlite» و «C:\programdata\db.ps1» سرچشمه میگیرد که مایکروسافت آنها را بهعنوان درب پشتی PowerShell سفارشیسازیشده توسط مودیواتر توصیف میکند و به صورت فعالانه، از طریق چارچوب PhonyC2 برای اجرا روی هاست آلوده تولید میشود.

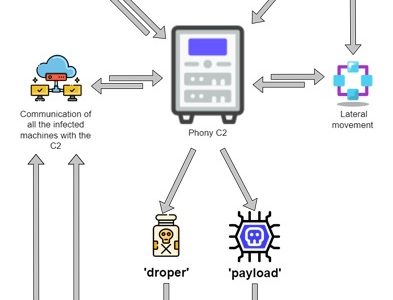

به گفته کنین، PhonyC2، یک چارچوب پس از بهرهبرداری است که برای تولید بارهایpayloads مختلف، استفاده و دوباره به C2 متصل میشود و منتظر دستورالعملهای اپراتور برای انجام مرحله نهاییintrusion kill chain هستند و آن را جانشین MuddyC3 و POWERSSTATS میدانند.

برخی از دستورهای قابل توجه پشتیبانیشده توسط چارچوب به شرح زیر است:

payload: Generate the payloads “C:\programdata\db.sqlite” and “C:\programdata\db.ps1” as well as a PowerShell command to execute db.ps1, which, in turn, executes db.sqlite

droper: Create different variants of PowerShell commands to generate “C:\programdata\db.sqlite” by reaching out to the C2 server and writing the encoded contents sent by the server to the file

Ex3cut3: Create different variants of PowerShell commands to generate “C:\programdata\db.ps1” — a script that contains the logic to decode db.sqlite — and the final-stage

list: Enumerate all connected machines to the C2 server

setcommandforall: Execute the same command across all connected hosts simultaneously

use: Get a PowerShell shell on a remote computer to run more commands

persist: Generate a PowerShell code to enable the operator to gain persistence on the infected host so it will connect back to the server upon a restart.

مارک وایتزمن، رهبر تیم تحقیقاتی تهدید شرکت امنیت سایبری Deep Instinct به هکرنیوز گفت: «این چارچوب برای اپراتور، بارهای مختلف powershell تولید میکند. اپراتور نیاز به دسترسی اولیه به یک ماشین قربانی برای اجرای آنها دارد. برخی از بارهای تولیدشده به اپراتور C2 متصل میشوند تا ماندگاری داشته باشند.»

این موسسه تحقیقاتی اسرائیلی مدعی است گروه مودیواتر، تنها گروه تحت حمایت دولتی ایران نیست که برای حمله به اسرائیل آموزش داده شده است. در ماههای اخیر، نهادهای مختلف در اسرائیل، هدفِ حداقل سه بازیگر مختلف قرار گرفتهاند، از جمله Charming Kitten یا بچهگربه جذاب با نام مستعار (APT35)، Imperial Kitten معروف به لاکپشت (aka Tortoiseshell) و Agrius معروف به طوفان شن صورتی (aka Pink Sandstorm).

وایتزمن معتقد است C2 همان چیزی است که مرحله اولیه حمله را به مرحله نهایی متصل میکند. برای گروه مودیواتر، چارچوب C2 بسیار مهم است، زیرا به آنها اجازه میدهد مخفیانه بمانند و دادهها را از قربانیان جمعآوری کنند. این، اولین یا آخرین چارچوب سفارشی C2 نیست که آنها در طول حملات بزرگ استفاده میکنند.